こんにちは、朝日ネットでISPのインフラ保守を行っているa-fujisakiと申します。セキュリティ担当の一人としてお客様の所有されている機器がインターネット越しに悪用される事を防ぐ仕事をしています。

本記事では 前回 に引き続き、ネットに接続した機器が身に覚えのないアップロードを何百ギガと繰り返している、一旦電源を落として再接続しても改善しないといった症状が発生している場合の理由と対策について解説します。 電源を落とすと一旦改善するケースは、 過去記事 で解説しています。

各種の症状について頻度を★マークで示しております。

- リモートデスクトップ乗っ取られ被害

- ゲートウェイ乗っ取られ被害

- telnet経由での乗っ取られ被害

- NASの運用による乗っ取られ被害

- なぜ大企業でも有名人でもない私の機器が被害に逢うの?

- このような被害にあわないために

- 採用情報

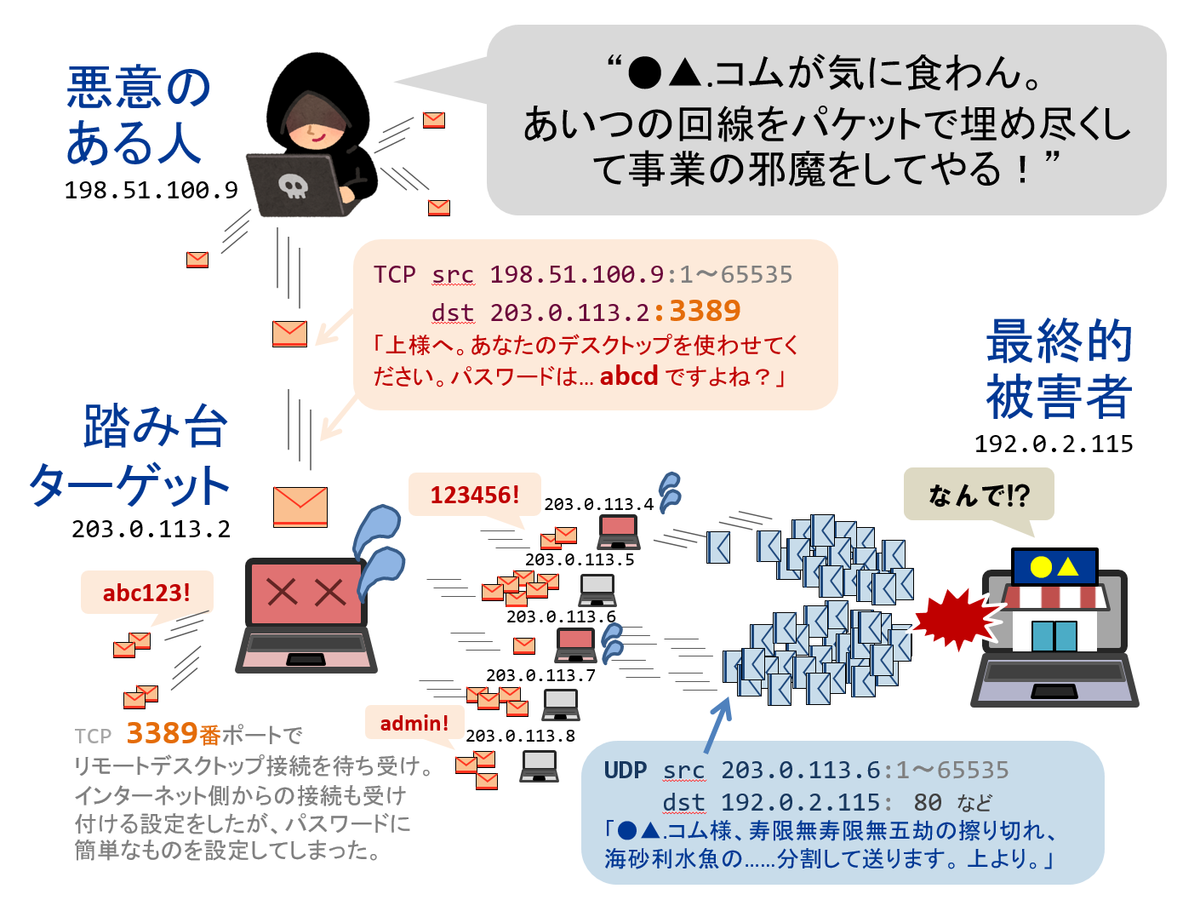

リモートデスクトップ乗っ取られ被害

【頻度★★★】

以下の症状はないでしょうか。

- 数日前にリモートデスクトップ接続の利用を始めた。

- PCから身に覚えのない海外IPへの通信が大量にある。

- 通信内容を確認すると、通信の宛先ポート番号が(TCPではなく)UDPの80番・53番・22番など。もしくは1万~4万番台。

- モニタにランサムウェアの脅迫文も表示される。

- パソコンのファンが普段より大音量で回り、熱い。

- 公的機関(日本ですとJPCERT コーディネーションセンター)から注意喚起のお知らせが届く。

リモートデスクトップを使用するため、とりあえず簡単なパスワードを設定し、外からデフォルトのポート番号でIPv4インターネットからアクセスできるようにしていないでしょうか。IPv4のポート3389は、残念ながら簡単なパスワードを執拗に入力してみるbotであふれています。これは違法行為ですが摘発は困難です。IPアドレスを手掛かりにしても、同じように乗っ取られ被害にあった被害者の端末しか見つからないよう巧妙に仕組まれています。

残念ながら、簡単なパスワードを使う限り、IPv4の3389番ポートを全世界に公開しつつ安全に運用することは困難です。プロがよくする対策は、

- パスワードを複雑で推測しにくいものに設定する。英語圏から推測できないことは特に重要です。

- 通信相手方となるIPアドレスを限定する。このためには通信相手方のIPが変化しないことが必要であり、各プロバイダの固定IPアドレスを使用することが多くなっています。

- ポートをデフォルトの3389番から5万番台のキリの悪い数字に変更する。

- RDPを直接外部に公開せずに、VPNを使って他社のゲートウェイを経由してリモートデスクトップする。

- IPv4でポートを開放せず、IPv6のみアクセス可とする。NTT東西のフレッツ網を利用したIPoE方式のIPv6接続であれば、PPPoEのIPv4アドレスと比較してIPv6アドレスが変更される頻度は非常に低いため、通常は固定IPアドレスのように利用が可能です。IPoE方式のIPv6接続は、弊社でも提供しております。詳しくは以下のリンクをご参照ください。 https://asahi-net.jp/service/ftth/ipv6/

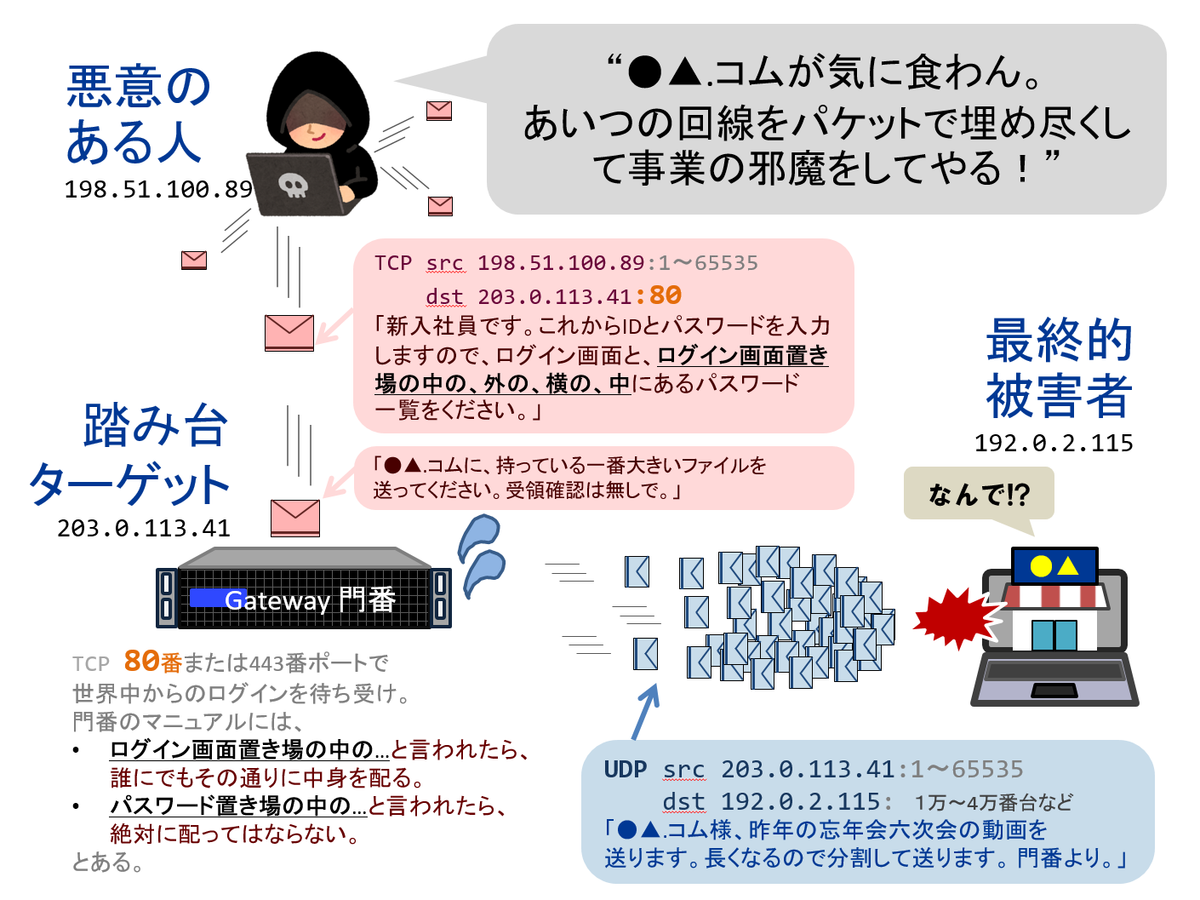

ゲートウェイ乗っ取られ被害

【頻度★★★】

以下の症状はないでしょうか。

- VPNやシングルサインオン用のアプライアンスを導入している。

- LAN外との通信が重い。ゲートウェイの通信量を見ると、最近数十~数百ギガバイト増えたと表示があるが思い当たる節がない。

- サポート元のホームページに脆弱性修正案内が掲載されている。

ゲートウェイを運営するため、ログイン画面をインターネットからアクセスできるようにした後、特にソフトウェアのメンテナンスはしていない、ということはないでしょうか。パスワードを設定していても、そのパスワードを不正に入手する方法が悪意のある人達に広まっているのかもしれません。

サポート元に連絡して、機器をアップデートしてもらいましょう。 この種の脆弱性は「ディレクトリトラバーサル」や「パストラバーサル」と呼ばれ、大昔から知られる古典的な脆弱性ですが、残念ながら令和の時代になっても発見されています。 このようにhttpサーバには脆弱性が発見される事があり、定期的なアップデートをせずにhttpサーバをインターネット上で安全に運用することは困難です。 また、この種の脆弱性が悪用された後は、パスワードが流出している可能性がありますので、対策後はパスワードを全く新しいものに変えましょう。

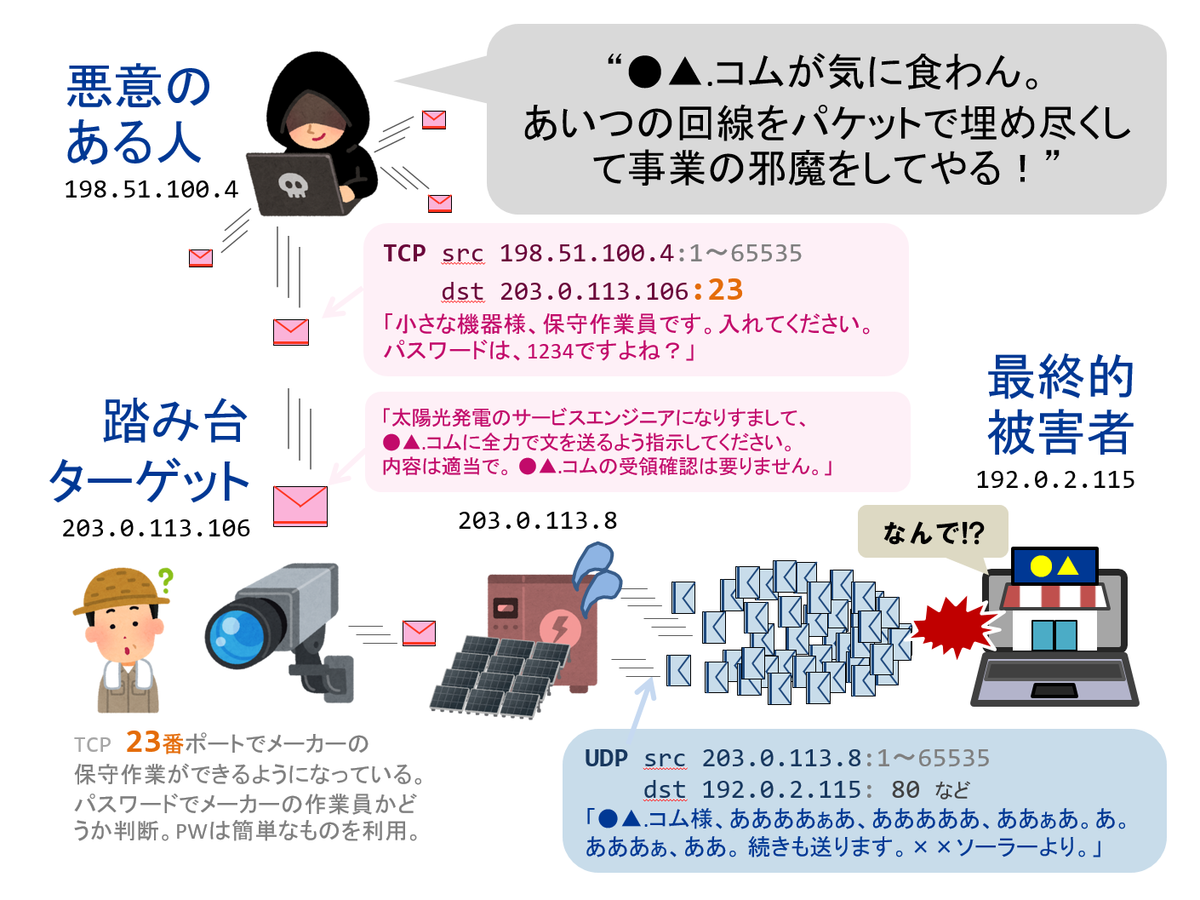

telnet経由での乗っ取られ被害

【頻度★★】 こちらはPCやサーバというよりは、監視カメラや業務用の計測機器・農工業用設備などの小さな機器が乗っ取られることが多くなっています。

以下のような症状はないでしょうか。

- 監視カメラ・業務用の計測機・農工業用設備を運用している

- 身に覚えのない海外IPへの通信が大量にある

- inbound(機器に入ってくる)通信が0~0.1Mbps

- outbound(機器から出ていく)通信が10~1000Mbps

- 公的機関(日本ですとJPCERT コーディネーションセンター)からIPとポート番号付きで不正アクセスの申告がプロバイダ経由で来る。ポート番号は23番など。

telnet経由で、お使いの設備が悪用されたかもしれません。telnetは組み込み機器やルータ・サーバなどをLAN経由で操作するためのプロトコルで、単純な仕組みで機器を操作できるために開発の現場ではよく使われます。機器の説明書や公式ホームページにtelnet対応が謳われる事はめったにありませんが、メーカーが開発のためにtelnetを使用し、量産型でもtelnetを有効にしたまま出荷し、後でパスワードが漏れてトラブルになる事例が良く見られます。 サポート元に連絡して、機器をアップデートしてもらいましょう。

この種の被害対策は各メーカーの積極度合いによるところがあり、自衛はやや困難ですが、

- telnetのポートを完全にブロック、またはポート番号を5万番台に変更

- パスワードを複雑なものに変更

- ファイアウォールを使って通信先IPを特定の拠点に限る

- もしくは、LAN内に置いて外部から機器への直接アクセスを禁止。公衆wifiから機器にアクセスする必要がある場合は、VPNを経由して疑似的にLAN内からアクセスする。

などの組み合わせで軽減することがあります。

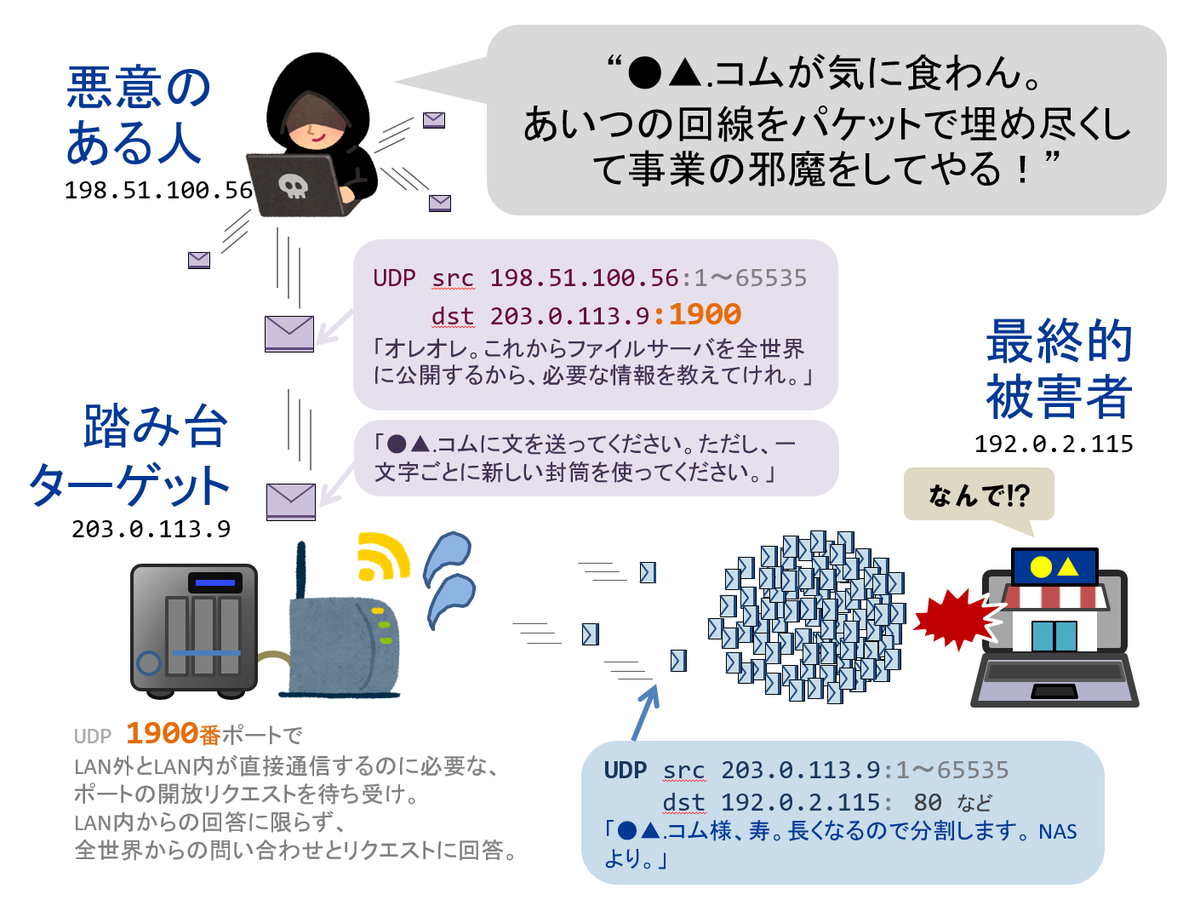

NASの運用による乗っ取られ被害

【頻度★】

- LAN内でNASを運用している

- 身に覚えのない海外IPへの通信が大量にある

- inbound(機器に入ってくる)通信が0~0.1Mbps

- outbound(機器から出ていく)通信が10~1000Mbps

そのファイルサーバに新しいファームウェアを適用しないまま何年も放置していないでしょうか? NASが自動でルータに働きかけてインターネット側からファイルにアクセスできるようにした後、インターネット側からプロトコルや実装の脆弱性を突かれたか、よくあるパスワードで辞書攻撃されてファイルサーバに侵入された可能性があります。

根本的な対策は、乗っ取られたNASを運用しないことですが、対処療法として、たいていの機器にはファームウェア更新機能があり、メーカーが新しいファームウェアをホームページで提供しています。 また、簡単なパスワードでログインできる場合はパスワードを複雑なものに変更しましょう。簡単なパスワードとは、passwordとかadminとか12345678とかabc123とかです。こうした簡単なパスワードは間違いなく推測されます。 また、ルータのファームウェアが新しいことも重要です。古いルータは、世界中からLAN内の機器に関する問い合わせ(SSDP)に答えてしまう仕様のものもあり、侵入の糸口を与えてしまいます。ルータは定期的にファームウェアアップデートを行うか、自動でファームウェアアップデートを行ってくれるルータを選びましょう。

なぜ大企業でも有名人でもない私の機器が被害に逢うの?

悪意のある人は、あなたに対して悪意があるのではなく、本当に攻撃したい宛先に対しての踏み台として悪用するケースがほとんどです。

「自動皿洗い機が乗っ取られると、勝手に皿を洗われる」と言われることがありますが、犯罪者はあなたの皿に興味はありません。 悪意のある人の動機は、だいたい以下の5つが代表的です。

- 他人のウェブサイト運営を妨害したい。

- オンラインゲームの対戦相手に不要なパケットを大量に送り付け、試合を妨害したい。

- まだブラックリストに掲載されていない回線からスパムメールを発信したい。

- 他人の端末にランサムウェアをインストールして、解除料として多額の仮想通貨を恐喝したい。

- 以上4つの悪事ができそうな機器をいち早く、より多く発見したいが、自分が捕まるのは嫌なので他人の機器に行わせたい。

世の中に悪意のある人はゴマンといますので、不注意な運用の機器がある場合、たいてい複数の悪意のある人から、それぞれ同時並行で別々に悪用されるようなことが多く症状が複雑化する要因となっています。

このような被害にあわないために

通信機器を選定するにあたって、こうした被害に逢う確率を最小にとどめるにはどのようにすれば良いでしょうか?

- メーカーのサイト上に「ファームウェア」「更新」という単語が出てくる機器を選びましょう。サポート元のサイトを見て、Q&Aなど充実していて頻繁に更新されているかどうか確認しましょう。

- ルータのファームウェアは、更新が無いか定期的に確認しましょう。ファームウェアを自動で最新の状態にしてくれる機能があれば盤石でしょう。

- パスワードは、必ず複雑なものを設定しましょう。また、セキュリティチェックを行う際は、ルータや監視カメラ等の小さな機器を見落とさないようにしましょう。

お手元の機器を悪用されないよう、皆様もご注意ください。

また、朝日ネットでは、利用者への注意喚起を含めてNOTICEの取り組みに参加しています。 https://asahi-net.co.jp/media/pdf/asahinet_20190215_2_ja.pdf

採用情報

朝日ネットでは新卒採用・キャリア採用を行っております。